Hallo Apa Kabar Gan hehehe Kembali lagi dengan saya Admin Tamvan :v .. udah lama Gak share cara deface yak .. Nah kali ini saya akan share Metode Deface CMS Joomla Com User apa ada yg tau apa itu Com User ? Com_User adalah salah satu teknik Exploit Joomla yang paling banyak diminati oleh defacer-defacer yang ada di

indonesia

dan bahkan di seluruh dunia.

Oke setelah Agan Udah tau apa itu Com_User Kita Langsung Ke TKP Nya Gan simak ya .

Yang anda butuhkan:

1. Exploit Joomla

(download disini)

Langkah-Langkah:

1. Cari web target dengan menggunakan mesin pencari dengan "dork" yang ada dibawah ini.

Klik untuk membuka:

Google Dork Com_User

2. Setelah mendapatkan suatu web yang menggunakan CMS Joomla!, lalu

cobalah membuka halaman administrator untuk memastikan apakah webnya

"vuln" atau tidak

3. Cari web yang vuln.

*Penjelasan: Vuln = Vulnerability = Mempunyai kelemahan. Sehingga web yang dikatakan vuln berarti bisa untuk kita Deface.

Gambar diatas merupakan site "Vuln" alias menggunakan CMS Joomla Versi 1.7.X

Gambar diatas merupakan site "Joomla versi 1.6.x / 2.5.x".

Note: "Perbedaan Site Vuln dengan yang lainnya, terlihat pada bagian bawah atau footer Admnistration Login pada web Joomla nya."

*Web yang menggunakan "versi 1.6.x dan 2.5.x" itu bukan berarti

sitenya tidak tidak bisa di deface/tidak vuln, hanyasaja web yang

seperti itu peluangnya dapat di defacenya hanya 25% dari keseluruhan

web joomla seperti gambar diatas. Tapi jika anda telah lama mendeface

web dengan cara ini, anda akan mengetahui ciri-ciri Web Joomla yang bisa

di deface tanpa harus melihat halaman administratornya.

4. Setelah menemukan site yang "vuln". masukkan tambahan alamat berikut di belakang alamat/domain/url web sitenya.

index.php?option=com_users&view=registration

5. setelah sudah mengikuti langkah diatas, anda akan masuk ke tempat registrasi.

*Jika saat anda pergi ke halaman registrasi, dan lalu web itu

meredirect anda ke halaman login. Carilah target lain. Karena admin web

itu sudah menghapus halaman registrasinya.

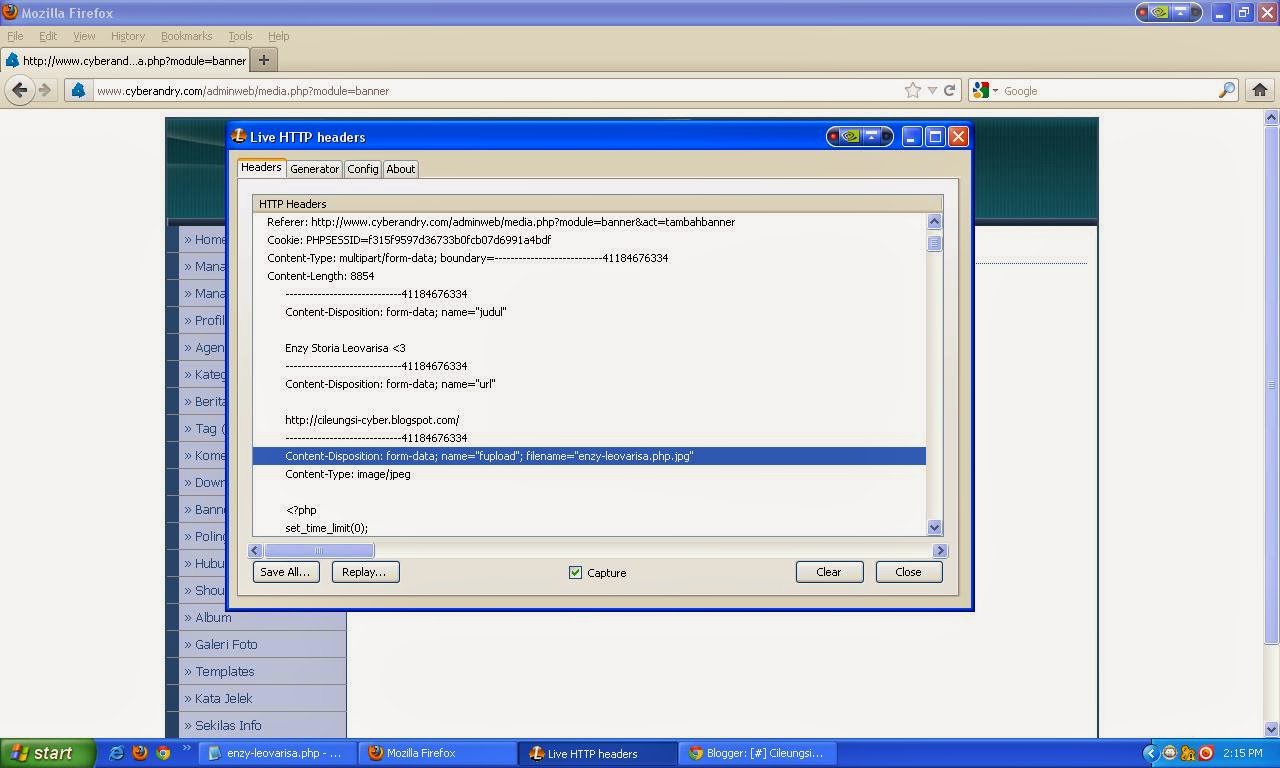

6 Setelah masuk ke tempat registrasi seperti gambar diatas. maka langkah selanjutnya adalah menekan tombol ctrl+u / klik kanan -> Lihat sumber laman dan akan muncul tampilan seperti gambar di bawah.

7. Cari kode hidden (dengan bantuan ctrl+f ) dan cari kode hidden seperti gambar di bawah ini.

8. Copy code yang diberi kotak merah tersebut ke Exploit Joomla yang telah kamu download tadi.

9. Buka Exploit Joomla yang telah kamu download tadi dengan Notepad. Lalu kamu paste kode yang telah kamu copy tersebut dikotak merah kedua (yang di paling bawah). Dan masukkan alamat web yang telah di exploit tersebut.

*Jangan lupa mengganti alamat email dan username nya (terserah kamu )

*Password dibiarkan berbeda

10. Save file tersebut.

11. Lalu buka Exploit Joomla tersebut dengan web browser (google chrome/mozilla firefox )

12. Setelah di buka, maka akan muncul tampilan seperti gambar di bawah ini.

13. Setelah di buka dengan web browser dan muncul tampilan seperti gambar berikut. Lalu langkah selanjutnya adalah klik tombol Register yang terdapat di bagian bawah.

14. Lalu akan ada tulisan password yang anda masukkan tidak sama. (kalau di bahasa indonesia kan)

15. Ganti password tersebut (terserah anda) dan klik register kembali.

16. Setelah sukses, buka alamat link aktivasi yang terdapat di email anda.

*Jika alamat link aktivasi tidak masuk ke INBOX sebuah web, coba lah

lihat di halaman SPAM. Dan jika tidak masuk kedua-duanya, cobalah

reload/refresh email anda.

17. Setelah di klik link aktivasi pada email, maka anda telah

menyelesaikan registrasi. dan anda bisa login kedalam halaman

administrator. (tambahkan kode /administrator di belakang alamat web

tersebut)

18. Setelah itu anda masukkan username dan password, lalu login.

19. Taraaaa, sekarang anda sudah masuk kedalam halaman adminnya dan tinggal di tebas indexnya.

Live Target : http://bewusstseinsmedizin.org

http://solidvend.com

NB: Untuk Live Target Mohon Jangan di rusak Karna di Buat sebagai Bahan Pembelajaran ;)